Cripto Pagos, Educativo, Comercio

¿Cómo funciona el malware de minería de criptomonedas y cómo evitarlo?

Última actualización: 1 de mayo de 2023 9 min leer

Vilius Barbaravičius

Vivimos en un mundo apasionante en el que la tecnología avanza a un ritmo nunca visto. Lamentablemente, a medida que experimentamos el fascinante auge de innovaciones como blockchain, Bitcoin y las criptomonedas en general, también nos enfrentamos a nuevos retos en materia de seguridad digital.

En los últimos dos años, los ciberataques centrados en criptomonedas se han generalizado. Al parecer, todo comenzó con un aumento del número de brotes de ransomware.

Al dirigirse a una persona concreta con ataques de phishing, un ciberdelincuente acabaría haciéndose con el control de un ordenador y pediría el pago de un rescate (normalmente en Bitcoin) para desbloquear los datos privados ahora cifrados o, en otros casos, impedir que los estafadores los destruyan o los hagan públicos en Internet.

Este esquema parecía ser un método preferido para estafar los fondos de los bolsillos de los individuos ricos en criptomonedas si se hace bien. A menos que la víctima tenga una copia de seguridad de todos sus datos, también es una tarea relativamente fácil de ejecutar para un programador experimentado al que no le importe ensuciarse las manos.

Sin embargo, cuando hablamos de criptomonedas y ciberdelincuencia, surge una amenaza mayor a escala mundial, más complicada e incluso más rentable que las tácticas de rescate: es malware de minería criptográfica o un proceso llamado crypto-jacking.

Según la empresa de ciberseguridad McAfee, los programas maliciosos de secuestro de criptomonedas que funcionan con éxito alcanzan las siguientes cifras ha aumentado en 4000% en el último año, una de las razones es que es muy barato intentarlo y, sin embargo, puede reportar enormes beneficios.

Se estima que para un ciberdelincuente, un solo software de criptojacking puede acumular hasta $750.000 de criptomoneda al mes de media, mientras que los scripts de minería basados en la web pueden reunir alrededor de $30.000 al mes. En otras palabras, prácticamente sin apenas recursos, los estafadores pueden atacar a innumerables personas y empresas con múltiples métodos de invasión al mismo tiempo, y lo hacen.

¿Qué hace el malware de secuestro de criptomonedas?

Básicamente, el malware de minería de criptomonedas secuestra sigilosamente dispositivos como ordenadores o teléfonos y roba sus recursos para minar criptomonedas. Una vez activado, un archivo malicioso de este tipo puede afectar tanto a particulares como a grandes empresas que basan sus operaciones en redes de innumerables servidores.

Una vez que el cripto-malware conecta su dispositivo a un nodo en particular junto con todos los demás dispositivos infectados en una botnet de minería de criptomonedas, comienza a utilizar los recursos del dispositivo para minar criptomonedas para el ciberdelincuente.

Aunque el virus siempre obliga a los dispositivos a compartir pequeños fragmentos de datos entre ellos y el ciberdelincuente, este tipo de software no suele ser capaz de obtener datos personales. Sin embargo, como la delincuencia digital es cada vez más sofisticada, teniendo en cuenta que surgen varias amenazas nuevas día a día, nunca se sabe lo peligroso que puede ser un programa malicioso concreto.

También hay otra forma común de secuestro de criptomonedas: con sólo incrustar un código JavaScript en el sitio web, un ciberdelincuente puede aprovechar los recursos de su ordenador para minar activos digitales mientras la página web permanezca abierta. Se denomina minería de criptomonedas drive-by o minería de criptomonedas basada en el navegador.

Sin embargo, esto no se considera tan peligroso porque en realidad no pone ningún archivo malicioso en sus dispositivos. Aun así, la mayoría lo considera poco ético, sobre todo si los propietarios del sitio web no piden el consentimiento del usuario.

¿Cómo puede infectarse su ordenador con cripto-malware?

Hay varias formas en que los piratas informáticos pueden secuestrar su ordenador u otros dispositivos con un virus malicioso.

Intentos de suplantación de identidad

Si alguna vez pone su correo electrónico en sitios web sospechosos por cualquier motivo (como registrar una cuenta en sitios web extraños, suscribirse a un servicio/boletín falso, etc.), puede acabar en alguna lista pública de correo no deseado. Y ten por seguro que quienes buscan formas de propagar su software malicioso utilizarán estas listas de correo (o spam) y posiblemente te apunten a ti como víctima potencial.

Por supuesto, un ciberdelincuente también puede conseguir tu dirección de correo electrónico en otro sitio. Mientras se haga pública, alguien puede desenterrarla e intentar aprovecharse de ti.

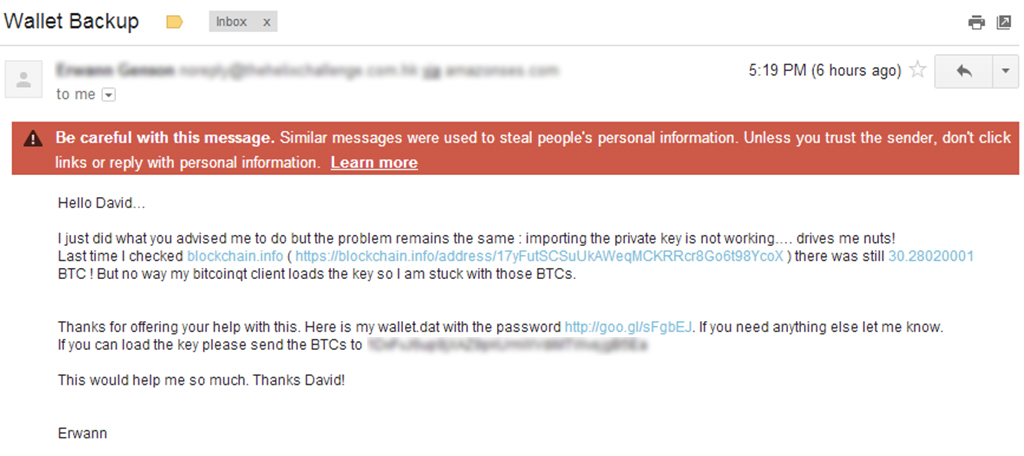

Los intentos de suplantación de identidad suelen comenzar con correos electrónicos bien elaborados, aunque falsos, que le empujan a hacer clic en un enlace malicioso o a abrir un archivo adjunto infectado. Puede tratarse de ofertas personales de desconocidos que suenan demasiado bien para ser verdad, advertencias y notificaciones falsas de proveedores de servicios aparentemente legítimos que usted utiliza, etc.

Lo más probable es que la mayoría no se deje engañar tan fácilmente. Sin embargo, siempre hay un pequeño porcentaje de los que inevitablemente caen en la trampa, sobre todo si el ataque de phishing es sofisticado y está bien pensado. Como resultado, eso es suficiente para considerar el ataque exitoso, es decir, rentable.

Archivos infectados

Es fácil encontrar un sitio web cualquiera que ofrezca clientes de software gratuitos que, de otro modo, costarían dinero, o programas torrent sospechosos que tienen poca o ninguna reputación pero que pueden hacer el trabajo que necesitas. Incluso si lo que buscas es una herramienta sencilla para usar una sola vez, puede ser suficiente para atrapar un virus desagradable.

Por ejemplo, una vez mi madre me pidió que editara su parte favorita de la canción para poder hacer con ella una bonita melodía para el teléfono. Así que me descargué un editor de audio gratuito al azar para hacer esta única tarea, y con él vino un malware oculto del que no fue tan fácil deshacerse.

También es posible contraer un virus al instalar extensiones dudosas del navegador web, descargar archivos ilegales a través de torrent, utilizar aplicaciones mal protegidas o abrir archivos adjuntos a un correo electrónico con la intención de engañar y hacer creer que son reales.

Ingeniería social

En el peor de los casos, un pirata informático podría tener como objetivo no a miles de personas, sino a personas concretas utilizando técnicas de ingeniería social.

Esto es peor porque antes del ataque, un hacker se esforzará por encontrar tanta información sobre usted como sea posible con el fin de identificar sus puntos de dolor y manipularle para que realice ciertas acciones que le harían perder datos sensibles.

En otros casos, un estafador puede incluso intentar llamar a su banco haciéndose pasar por usted con la intención de engañar a los servicios de terceros para que crean que están hablando con un cliente real, ya sea para restablecer las contraseñas de la cuenta, iniciar una transferencia bancaria, etc.

¿Cómo puedo evitar que me secuestren criptomonedas?

Puedes evitar todos los problemas si tomas medidas para protegerte.

En primer lugar, es importante mantener tu dirección de correo electrónico como privado y limpio como sea posible, lo que significa que no debes compartirlo en sitios web que parezcan sospechosos ni utilizarlo al registrar una cuenta en sitios o aplicaciones inseguros.

Además, manténgase siempre escéptico al abrir correos electrónicos que no esperaba recibir. Fíjate bien en si el contenido tiene sentido o si la dirección de correo electrónico del remitente no muestra ninguna señal de alarma. Aparte de eso, piénsatelo dos veces antes de abrir cualquier archivo adjunto.

En el caso de evitar el minado de criptomonedas drive-by, simplemente deshabilitando el JavaScript hace imposible forzar el minado de criptomonedas visitando sitios web. Sólo tenga en cuenta que si lo desactiva, su navegador podría no cargar todos los sitios web correctamente. También hay un par de extensiones del navegador web que bloquean eficazmente los scripts de minado de criptomonedas drive-by, tales como Sin moneda o minerBlock.

¿Cómo puedo saber si mi PC está infectado con cripto-malware?

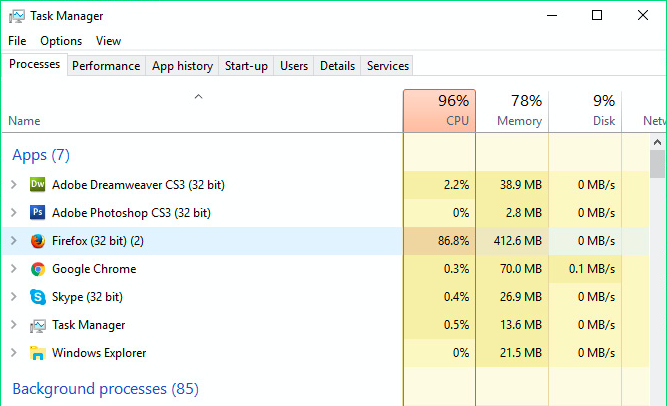

Es posible que note señales vagas que indiquen que algo va mal. En primer lugar, tu ordenador, sobre todo si lleva un tiempo inactivo, emite sonidos más fuertes de lo habitual y se calienta más de lo que debería. O tu portátil agota la batería mucho más rápido que no hace mucho tiempo. La razón de esto podría ser que el malware ya ha infectado tu ordenador y está utilizando tu CPU para sus propios fines.

Aunque no siempre es así, algunos programas maliciosos sofisticados pueden escanear los parámetros de tu ordenador y adaptarse de tal forma que no serás capaz de distinguir si tu ordenador está utilizando más recursos de lo habitual.

A veces, también puede sentir que la conexión a Internet se interrumpe durante uno o dos segundos. Esto también podría indicar que algo no está bien, teniendo en cuenta que sus otros dispositivos también podrían verse comprometidos si todos están conectados a la misma red Wi-Fi.

¿Qué hago si mi dispositivo ya está infectado?

Si experimenta alguno de estos problemas, no debería dudar en invertir en un software antimalware decente que cuente con una sólida protección contra el malware orientado a criptomonedas, como por ejemplo Malwarebytespara comprobar y limpiar TODOS sus dispositivos. También sería inteligente combinar su antivirus con otras medidas de seguridad como VPN.

VPN, o Red Privada Virtuales un software que cifra tus datos y actúa como puente entre tú y tu proveedor de internet. Permite conectarse a Internet de forma segura y protege los datos entrantes y salientes transmitiéndolos a través de un túnel cifrado. El programa es fácil de usar y sólo se tarda un par de minutos en configurarlo.

Si te planteas comprar una VPN, pulse aquí para encontrar los mejores proveedores de VPN que también aceptan criptomonedas por sus servicios.

Sin embargo, algunos virus son demasiado complejos para borrarlos de forma que no dejen rastro. Si realmente quieres mantenerte a salvo, puede que tengas que borrar completamente el disco duro y reiniciar tu sistema operativo.

Manténgase siempre a salvo.

La seguridad digital es de suma importancia, especialmente ahora que todos estamos enredados en la red mundial como nunca antes. Es aún más crucial si tienes una fortuna de criptomonedas en carteras o intercambios.

Unas medidas de seguridad deficientes pueden acarrear grandes pérdidas, así que no se lo piense dos veces cuando vea una forma de mejorar su protección contra los traviesos.

Aprenda a proteger sus dispositivos de las amenazas de Internet

Dicho esto, ¡esperamos que hoy hayas aprendido algo nuevo! Si quieres que te avisemos cada vez que publiquemos nuevos contenidos, la forma más fácil de hacerlo es suscribiéndote a nuestro blog. Sólo tienes que introducir tu dirección de correo electrónico en la columna de abajo y ¡ya está!

Escrito por:

Vilius Barbaravičius

Vilius es un experimentado redactor y entusiasta del bitcoin especializado en temas de blockchain y criptomoneda. Ha estado con CoinGate desde 2018, escribiendo blogs, contenido de redes sociales, materiales de ventas, boletines informativos, preguntas frecuentes y más. Es implacable en la búsqueda de conocimiento y una mejor comprensión de la industria de las criptomonedas, lo que le ayuda a crear contenido significativo y atractivo todos los días.

Vilius es un experimentado redactor y entusiasta del bitcoin especializado en temas de blockchain y criptomoneda. Ha estado con CoinGate desde 2018, escribiendo blogs, contenido de redes sociales, materiales de ventas, boletines informativos, preguntas frecuentes y más. Es implacable en la búsqueda de conocimiento y una mejor comprensión de la industria de las criptomonedas, lo que le ayuda a crear contenido significativo y atractivo todos los días.

Artículos relacionados